Glassfish サーバー用 Java エージェント

エージェントのダウンロード

- 以下のリンクからエージェントの tar ファイルをダウンロードします。

curl --header "PRIVATE-TOKEN: $TOKEN " --output agent.zip "https://artifacts-observability.sixthsense.rakuten.com/api/v4/projects/4/packages/generic/sixthsense/v1.5/agent.zip"

- Glassfish がデプロイされているサーバーに tar をコピーし、ファイルを解凍します。

- agent/plugins ディレクトリから tomcat-7.x-8.x-plugin-8.5.0.jar プラグインを削除します。

エージェントの設定

エージェントの agent.config ファイルで以下のパラメータを更新します。

- agent.service_name= APPLICATION_NAME

- agent.force_tls= true (OneCloud Platform を使用する場合、agent.force_tls=${SW_AGENT_FORCE_TLS:false})

- collector.backend_service = URL

- (One Cloud) onecloud プライベートネットワークを使用してバックエンドに接続する場合:100.99.116.221:80

- (One Cloud) イントラパブリックネットワークを使用してバックエンドに接続する場合:133.237.176.44:80

- agent.authentication = TOKEN_FROM_UI

Glassfish サーバーの設定

- Glassfish サーバーの domain.xml ファイルに以下のエントリを追加します。

- デフォルトおよび domain1 構成を変更します。 追加のドメイン構成がある場合にも変更が必要です。 domain.xml ファイルへのパスは、GLASSFISH_HOME/domain/domain1/config です。

-javaagent:/path/to/agent/sixthsense-agent.jar -Xbootclasspath/a:path/to/agent/plugins -Daj.weaving.loadersNotToSkip=ALL -Xverify:none

- domain.xml ファイルの以下のエントリを更新します。 以下の構成で正しいパス情報に置き換えます。

<jvm-options>-Djava.ext.dirs=${com.sun.aas.javaRoot}/lib/ext${path.separator}${com.sun.aas.javaRoot}/jre/lib/ext${path.separator}${com.sun.aas.instanceRoot}/lib/ext${path.separator}/path/to/agent</jvm-options>

- osgi.properties ファイルを修正し、パッケージを追加します。 例:org.apache.skywalking.*エントリをブート委任クラスのリストに追加しました。

org.osgi.framework.bootdelegation=${eclipselink.bootdelegation}, \

org.netbeans.lib.profiler, org.netbeans.lib.profiler.*, \

org.apache.skywalking.*

SixthSense ルート証明書のインポート

SixthSense は標準のルート証明書を提供しており、ほとんどの OS のキーストアでデフォルトにて利用可能です。

ただし、Glassfish サーバーが別のキーストアを使用している場合は、以下の手順を実行します。

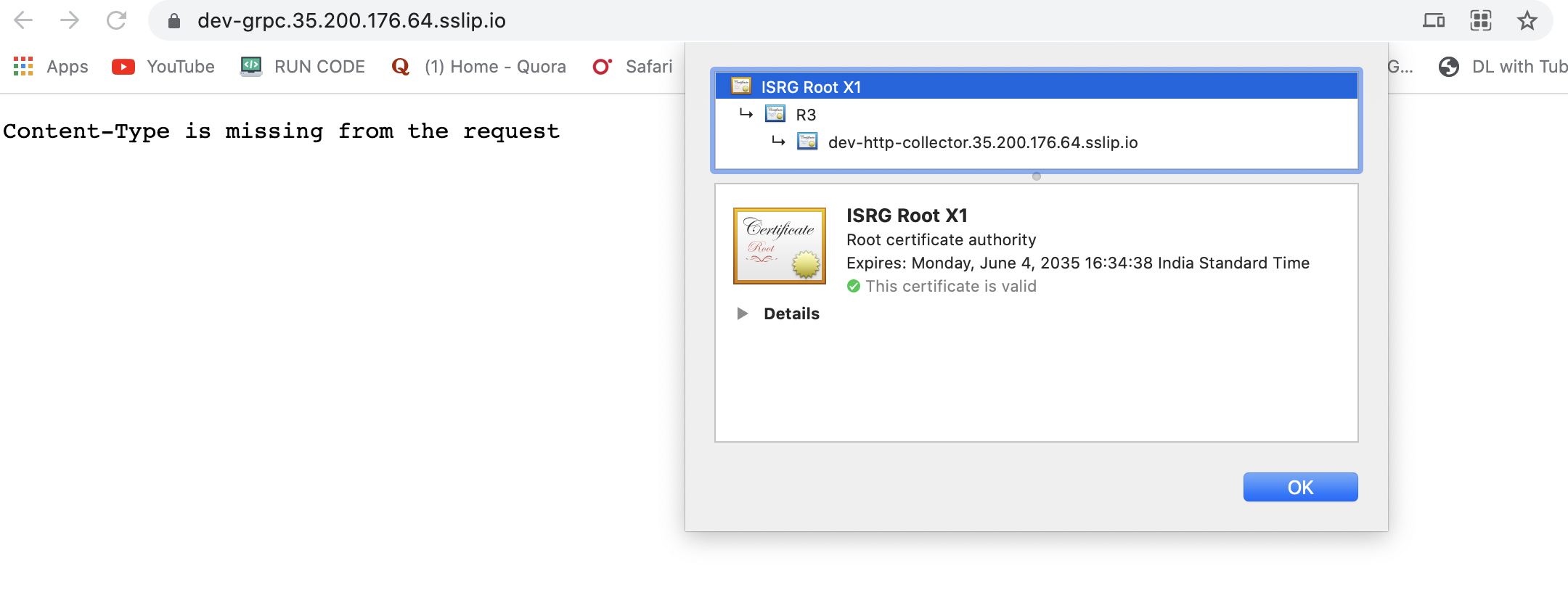

- ブラウザで SixthSense バックエンドURL を開きます。この URL は、エージェントの展開セクションのステップ4でも使用されます(テナントバックエンド URL)。

- アドレスバーの錠 🔒 アイコンをクリックします。

- ルート証明書をダウンロードします。Chrome では、ゴールド色の証明書アイコンをディレクトリにドラッグするだけで操作が済みます。

- ISRG Root X1.cer ファイルを Glassfish がデプロイされているサーバーにコピーします。

- 以下のコマンドを使用してルート証明書をインポートします。

# Copy the cert file to a temporary keystore.

keytool -import -trustcacerts -alias root -file ISRG_Root_X1.cer -keystore mykeystore.jks

# Import the certificate to the keystore used by Glassfish server.

keytool -importkeystore -srckeystore mykeystore.jks -destkeystore /path/to/glassfish5/glassfish/domains/domain1/config/cacerts.jks

サポート

プラグイン内のプロジェクト、またはサポートリクエストについては、server.logとagent.log ファイルを添付してください。